Positive Technologies представила MaxPatrol EDR для защиты конечных устройств и серверов

Компания Positive Technologies, лидер в области результативной кибербезопасности, представила новый продукт для выявления киберугроз на конечных точках и реагирования на них — MaxPatrol EDR. Благодаря статическому и поведенческому анализу, экспертным правилам PT Expert Security Center (экспертный центр безопасности) и гибкой настройке правил обнаружения и реагирования, система выявляет сложные и целевые атаки в динамике. Это важно, когда злоумышленники маскируют свою активность в системе под легитимную. Кроме того, MaxPatrol EDR позволяет моментально останавливать вредоносные действия как вручную, так и автоматически. Презентация продукта состоялась на Positive Security Day 2023.

Систему можно установить на персональные компьютеры сотрудников, ноутбуки, виртуальные рабочие места или серверы. Она поддерживает популярные операционные системы (Windows, Linux, macOS), в том числе российские сертифицированные ОС. За счет экспертизы PT Expert Security Center MaxPatrol EDR выявляет различные виды атак, определяет топ-50 популярных тактик и техник злоумышленников для Windows и топ-20 для Linux-систем по матрице MITRE ATT&CK. Среди них — атаки с применением актуального вредоносного ПО, в том числе Agent Tesla, RedLine, njRAT, FormBook.

По данным исследований Positive Technologies, количество сложных и целевых атак в мире непрерывно растет. В частности, во II квартале 2023 года четыре из пяти кибернападений носили целенаправленный характер. Удобной мишенью для проникновения злоумышленников в инфраструктуру компаний до сих пор остаются конечные точки: в 90% успешных атак объектами были ноутбуки, стационарные компьютеры сотрудников, серверы. Киберпреступники используют их как «шлюзы» для подключения к корпоративной сети или бизнес-системам. Все чаще в таких атаках специалисты Positive Technologies отмечают применение новых хакерских техник и вредоносных программ (шифровальщиков, вайперов*, а также специально созданного ВПО, модифицированного под определенные операционные системы), которые умеют обходить традиционные средства ИБ, установленные на компьютерах: антивирусы, системы защиты конечных точек (endpoint protection platform), узловые системы обнаружения вторжений (HIDS)).

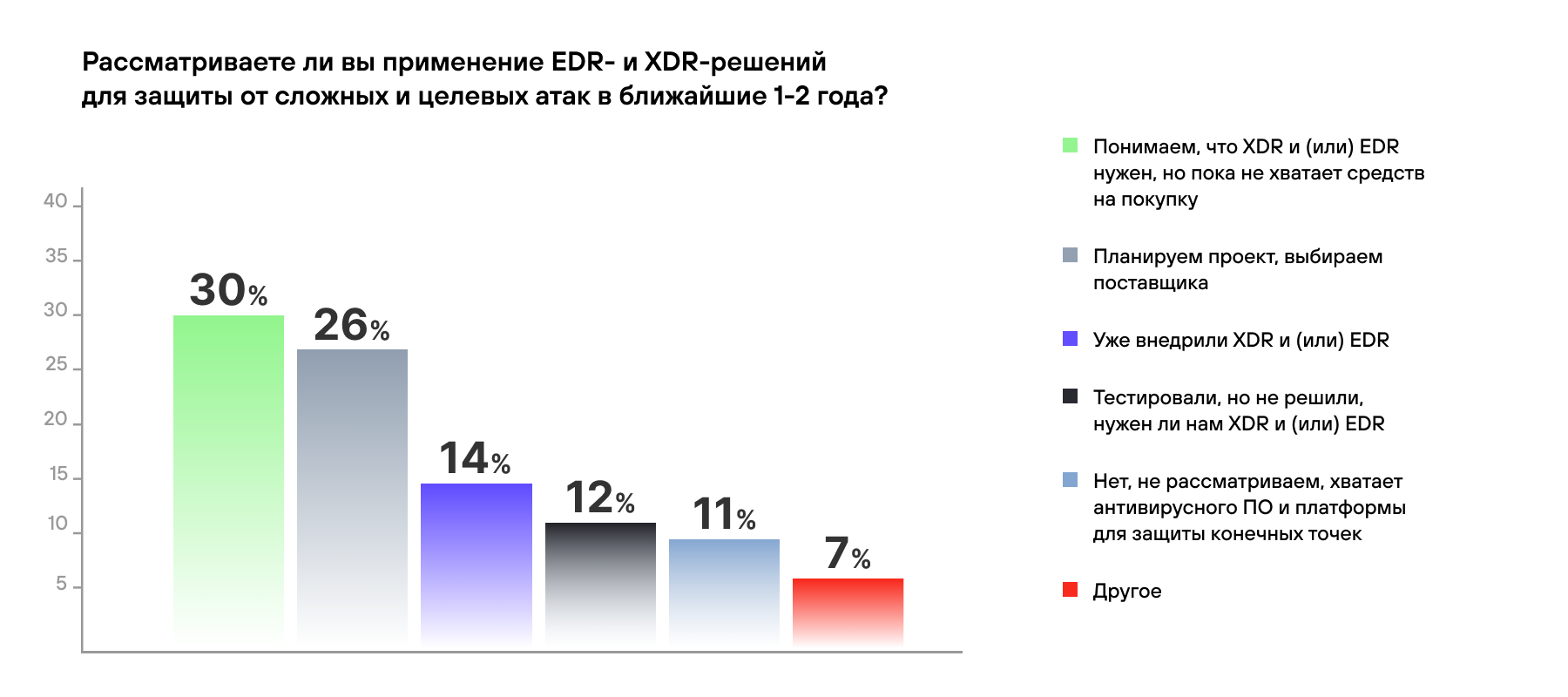

Один из инструментов для противодействия сложным атакам — системы класса EDR. Они позволяют выявить действия злоумышленников, даже если использовались легитимные встроенные компоненты ОС (PowerShell, WMI, CMD, Bash), а следы присутствия скрыты. По результатам опроса**, проведенного Positive Technologies, 14% российских компаний уже пользуются EDR- или XDR-решениями, 26% планируют такой проект и выбирают между системами нескольких производителей, а 30% понимают необходимость их приобретения, но пока им не хватает финансовых средств.

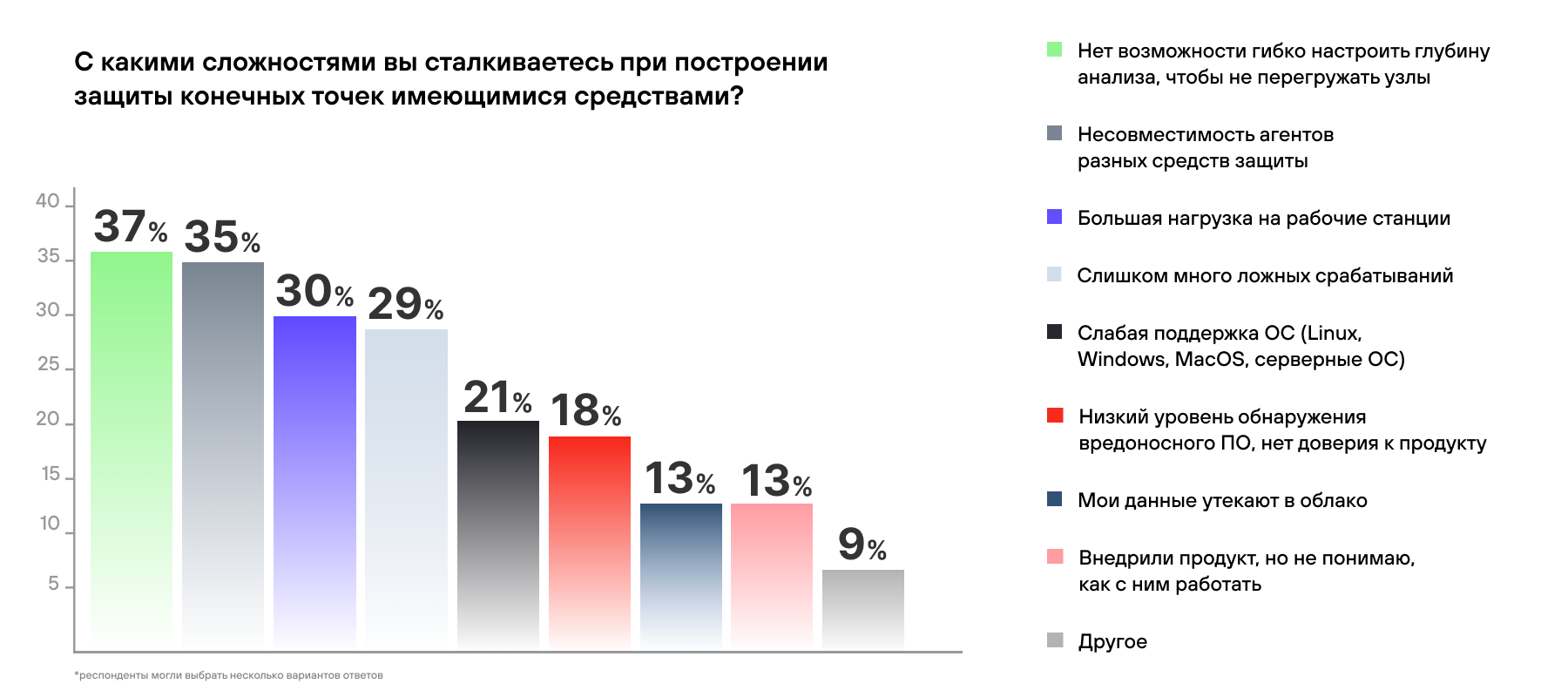

Среди сложностей в использовании продуктов для защиты конечных точек, представленных на рынке, опрошенные отметили отсутствие возможности гибко настроить глубину анализа, чтобы не перегружать узлы, большое количество ложных срабатываний, слабую поддержку операционных систем, а также низкий уровень обнаружения вредоносных программ.

MaxPatrol EDR теперь можно приобрести как самостоятельный продукт. Также он по-прежнему является частью PT XDR — комплексного решения для расширенного обнаружения угроз и реагирования на них, которое Positive Technologies выпустила в 2021 году.

Система поддерживает совместную установку с другими средствами защиты. Ее агенты могут работать автономно, то есть проводить анализ и противодействовать угрозам на конечных точках даже в изолированных сетях, без обращения к серверу. За счет автоматизации рутинных задач и процессов реагирования повышается эффективность работы центров противодействия киберугрозам, а специалисты по ИБ получают возможность экономить ресурсы и время на первичном анализе, расследовании, сборе данных и остановке атак. Освободившееся время они могут посвятить более сложным задачам, например проактивному поиску угроз, обнаружению и анализу уязвимостей и харденингу*** инфраструктуры.

* Вредоносное программное обеспечение, которое удаляет информацию с устройства.

** Опрос проводился на тематических сайтах, в сообществах и Telegram-каналах, аудиторию которых составляют специалисты по ИТ и ИБ, работающие в компаниях малого и среднего бизнеса и в крупных организациях. В исследовании приняли участие более 150 респондентов.

*** Процесс усиления защищенности ИТ-инфраструктуры путем уменьшения поверхности атаки и устранения ее потенциальных векторов, включая устранение уязвимостей, небезопасных конфигураций и слабых паролей.

Источник: Positive Technologies